В современном мире информация и её обработка занимает ключевое место в организации успешного бизнес процесса. Наличие или отсутствие необходимых сведений критически влияет на бизнес-процесс и принятие верных решений. Информация и информационные системы не только являются частью бизнес процессов, зачастую с их помощью управляют всеми бизнес-процессами. Доступность и актуальность информации о Ваших услугах в web-контенте определяет количество заинтересованных клиентов.

Существует три основополагающих элемента ИБ:

- Доступность [Рекомендации по стандартизации «Информационные технологии. Основные термины и определения в области технической защиты информации»] – это состояние информации (ресурсов автоматизированной информационной системы), при котором субъекты, имеющие право доступа, могут реализовывать их беспрепятственно.

- Целостность [Рекомендации по стандартизации «Информационные технологии. Основные термины и определения в области технической защиты информации»] – это состояние информации, при котором отсутствует любое ее изменение либо изменение осуществляется только преднамеренно субъектами, имеющими на него право.

- Конфиденциальность информации [1 - Федеральный закон «Об информации, информационных технологиях и о защите информации»] — обязательное для выполнения лицом, получившим доступ к определенной информации, требование не передавать такую информацию третьим лицам без согласия ее обладателя. Существует множество определений конфиденциальной информации (КИ), будем оперировать следующим определением: КИ – сведения, разглашение которых может нанести вред бизнесу Вашей организации.

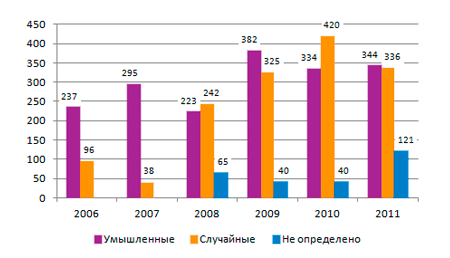

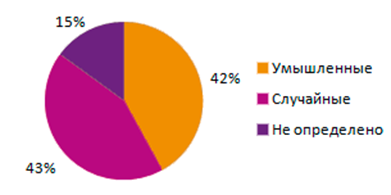

Обратимся к статистике за 2011 год по версии сайта Infowatch.ru. За 2011 год аналитическим центром компании InfoWatch зафиксирован 801 инцидент, связанный с утечками конфиденциальной информации. Это примерно на 1% больше, чем в предыдущем году. Это - количество утечек, которые произошли в организациях в результате злонамеренных или неосторожных действий сотрудников и были обнародованы в СМИ или других открытых источниках (включая Web-форумы и блоги).

Количество утечек информации растет год за годом, информации больше, безопасности меньше:

С 2008 года соотношение случайных и намеренных утечек изменилось не сильно, оно колеблется в районе 45% к 45%. Точно определить намеренность утечки информации становится сложнее, так как количество каналов передачи информации и массовое использование новых устройств и средств коммуникаций из года в год растет стремительными темпами.

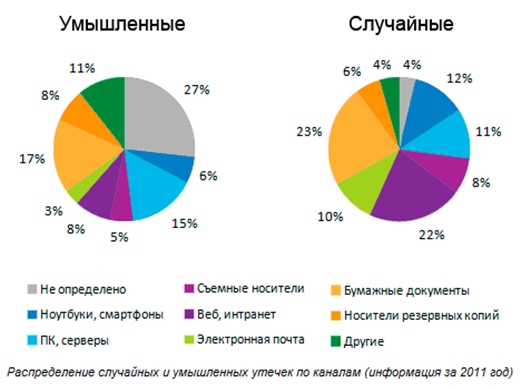

Каналы утечек информации могут быть различны. В случае с утечкой информации у пользователей лидирует канал «Бумажные документы», далее следуют средства вычислительной техники и её инфраструктура.

Работа с компьютерами, мобильными устройствами, телефонные звонки, планерки и переговоры клиентами и партнерами - все это может привести к утечке информации или разглашению ее третьим лицам. Отключение электроэнергии, аварии у провайдера телекоммуникационных услуг ведут к отказу в доступе к нужным ресурсам, отсутствию необходимых данных для работы организации. Ошибки при работе с файлами, потеря как физических, так и электронных документов, приобретение ненадежных хранилищ информации, средств хранения данных или сейфов, отсутствие или ошибки в политике резервного копирования, утрата электронных мобильных устройств – и все, нужная информация может быть утеряна навсегда. Или же Вас ждет долгий процесс восстановления в лучшем случае.

Обратимся к модели нарушителя как к одному из основных факторов, рассматриваемых при организации ИБ. Нарушителем информационной безопасности является любое лицо, действие или бездействие которого привело к возникновению угрозы информационной безопасности.

Бездействие тоже может привести к угрозам ИБ, об этом нужно помнить обязательно!

Основной классификацией нарушителей ИБ является разделение на внутренних и внешних нарушителей.

Так же нарушители могут быть как мотивированными так и не мотивированными.

В точки зрения статистики количество инцидентов, инициаторами которых были как умышленные, так и случайные нарушители, примерно одинаково! Поэтому руководители организаций при применении даже организационных мер могут повлиять на количество случайных угроз. При применении дополнительных средств защиты можно уменьшить и умышленные угрозы. Но даже самые простые меры защиты внедряются не везде и не сразу, хотя при соответствующем исполнении сотрудниками требований по ИБ угрозы можно сократить вдвое!

Обратим внимание на такой фактор ИБ, как угрозы. Угрозы ИБ могут быть различными, существует множество способов и методов несанкционированного доступа к информации, информационным ресурсам и сопровождающей инфраструктуры. При этом защищенность системы в целом определяется защищенностью самого слабого звена.

Обратим внимание на большую разницу утечек по каналу «Web и Интранет: умышленные и случайные относятся как 8,4% к 21,7%. Для канала «Электронная почта» также превалируют неумышленные нарушения конфиденциальности: соотношение умышленных и случайных составляет 3,5% к 10,1%. А для преднамеренной кражи информации чаще используются другие каналы. Для средств вычислительной техники (кроме мобильных устройств) более вероятен инцидент с умыслом, так как намеренных утечек больше. В случае кражи мобильных устройств нельзя точно определить, что послужило фактором кражи: стоимость устройства или стоимость информации на нем.

Приведем наиболее частые угрозы ИБ:

- Не криптостойкие пароли (один на всё, простые пароли).

- Обмен учетными данными (разглашение).

- Не блокированное рабочее место при отсутствии пользователя.

- Использование программ, не предназначенных для рабочего процесса.

- Социальные сети и серфинг в Интернет.

- Использование внешних файловых хранилищ и почты при работе пользователей.

- Несанкционированное использование удаленного доступа к рабочим местам.

- Вход в помещения в нерабочее время.

- Видимость мониторов в окна.

- Контрафактное программное обеспечение.

- Использование не защищенной мобильной техники (шифрование, блокировка на пароль).

- Забытые документы в принтере.

- Использование черновиков с КИ.

- Разграничение доступа к сетевым ресурсам КИ «для всех».

- Хранение и передача не зашифрованных данных на съемных носителях.

- Обсуждение конфиденциальных данных в присутствии посторонних.

- Хранение конфиденциальных документов на столах без их обработки.

- Отсутствие порядка работы с уволенными сотрудниками.

Перейдем к ответственности. Кто ответственен в первую очередь в организации за ИБ? Это руководитель! Вся ответственность за организацию информационной безопасности лежит на руководителе данной организации. Именно руководитель должен принимать решения по обеспечению информационной безопасности. Сотрудники организации должны знать и понимать меры ответственности за нарушения требований ИБ.

Какие меры может принять руководитель для сокращения угроз ИБ? С чего необходимо начать:

- Разработать и держать в актуальном состоянии политику информационной безопасности компании. Политика должна быть описана простым языком. Основные ее положения необходимо рассказывать новым сотрудникам на первом же инструктаже.

- Внедрить средства, действительно реализующие эту политику. Не можете позволить себе некоторые средства контроля – уберите соответствующие пункты из политики.

- Информировать сотрудников о том, что практически все действия в корпоративной сети могут контролироваться. Следует определить и явно озвучить правила и ответственность за их нарушение.

- Проводить аудит безопасности. Проконтролировать исполнение правил ИБ.

- Скорректировать мотивационные схемы персонала. В этом случае персонал мотивирован на то, чтобы контролировать свою загрузку в рабочее время.

В современном мире информация имеет высокую ценность, и является своего рода оружием, представьте, если в конкурентной борьбе планы развития, стратегия Вашей компании будут доступны Вашим конкурентам, выиграть такую не равную борьбу будет очень сложно или даже не возможно.

Или давайте рассмотрим вариант когда в результате сбоя в оборудовании (сервер, компьютер, ноутбук) утеряны важные данные, например база данный бухгалтерского учета, представьте как сложно и дорого восстановить эти данные, если не выполнялось ни каких резервных копий, или копии не актуальны.

Для того чтобы это не случилось с Вами и Вашей компанией, необходимо внедрять корпоративную политику безопасности, поддерживать ее в актуальном состоянии, развивать.